في هجوم واسع النطاق، يستخدم مجرمو الإنترنت برمجية خبيثة مفتوحة المصدر تُدعى “Ratel RAT” لاستهداف الأجهزة التي تعمل بنظام “أندرويد” القديم، بهدف إقفالها عبر برمجيات الفدية والمطالبة بدفع الأموال عبر تطبيق “تيليجرام”.

كشف باحثان من شركة “تشيك بوينت”، أنطونيس تيريفوس وبوهدان ميلنيكوف، عن أكثر من 120 حملة هجومية تستخدم برمجية “Ratel RAT”. وأشار التقرير إلى أن بعض هذه الحملات تُدار من قبل جهات تهديد معروفة، مثل فريق APT-C-35 (DoNot Team)، بينما تم تحديد نشاط خبيث آخر مصدره إيران وباكستان.

استهداف منظمات بارزة

استهدفت هذه الهجمات منظمات ذات أهمية عالية، بما في ذلك القطاعات الحكومية والعسكرية، مع تركيز خاص على الضحايا في الولايات المتحدة والصين وإندونيسيا. وأوضحت “تشيك بوينت” أن معظم الضحايا كانوا يستخدمون إصدارات “أندرويد” التي وصلت إلى نهاية عمرها الافتراضي، ولم تعد تتلقى تحديثات أمنية، مما جعلها عرضة للثغرات المعروفة.

الإحصاءات تشير إلى أن أكثر من 87.5% من الأجهزة المصابة كانت تعمل بنظام “أندرويد 11” أو أقدم، بينما كانت النسبة المتبقية 12.5% تعمل على إصدارات “أندرويد 12” أو 13. وتنوعت الأجهزة المستهدفة بين علامات تجارية مختلفة مثل “سامسونج جالاكسي” و”جوجل بيكسل” و”شاومي ريدمي” وغيرها.

وسائل انتشار البرمجية الخبيثة

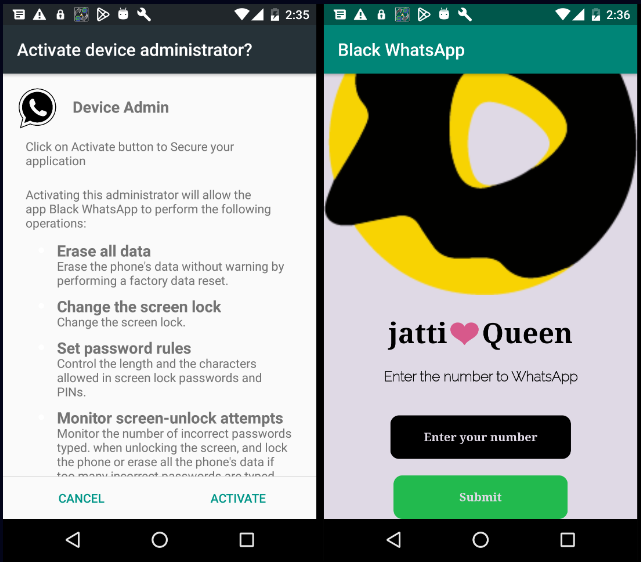

تنتشر برمجية “Ratel RAT” عبر وسائل متنوعة، حيث يستغل المهاجمون العلامات التجارية المعروفة مثل “إنستغرام” و”واتساب” ومنصات التجارة الإلكترونية أو تطبيقات مكافحة الفيروسات لإقناع المستخدمين بتحميل ملفات (APK) الخبيثة. تطلب البرمجية أثناء التثبيت الوصول إلى أذونات خطيرة، بما في ذلك الاستثناء من تحسين البطارية للسماح لها بالعمل في الخلفية.

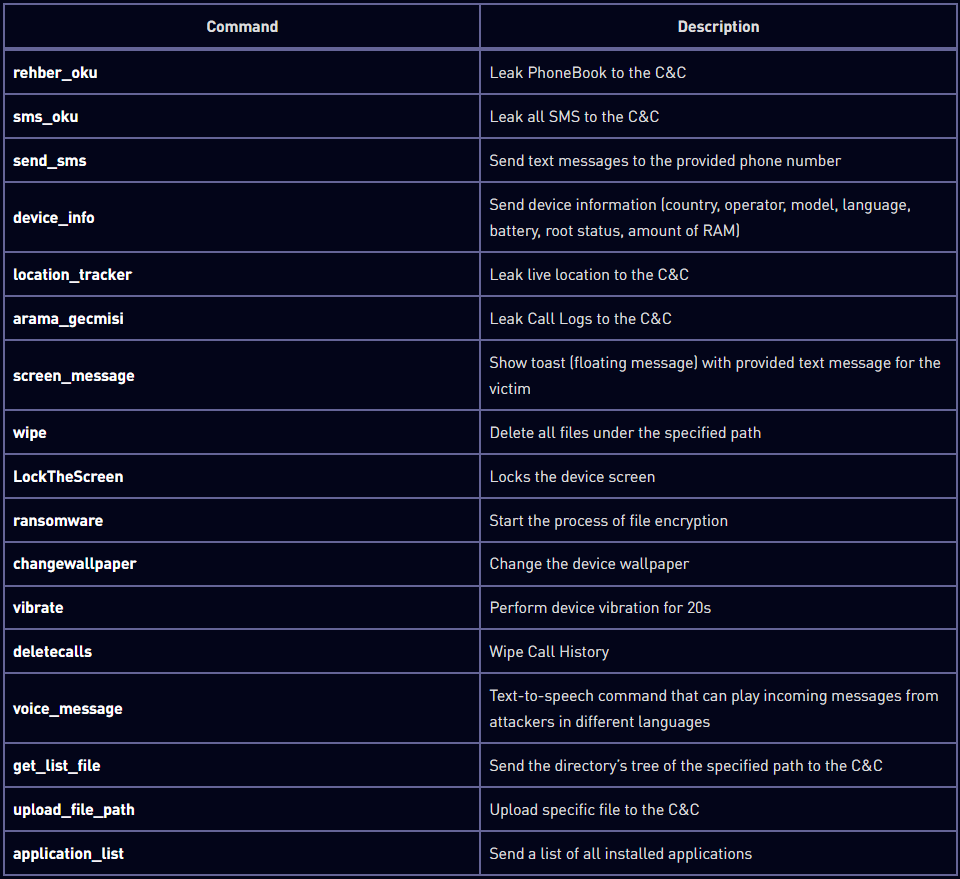

تتنوع الأوامر التي تدعمها البرمجية، ولكن الأوامر الأكثر أهمية تشمل:

– الفدية: بدء عملية تشفير الملفات على الجهاز.

– المسح: حذف الملفات جميعها في المسار المحدد.

– قفل الشاشة: قفل شاشة الجهاز وجعله غير قابل للاستخدام.

– قراءة الرسائل القصيرة: تسريب جميع الرسائل القصيرة وأكواد التحقق ذات العاملين إلى الخادم.

– تتبع الموقع: تسريب موقع الجهاز المباشر إلى الخادم.

هجمات الفدية

تستخدم برمجية الفدية في “Ratel RAT” لابتزاز الضحايا من خلال السيطرة على أجهزتهم وتشفير ملفاتهم باستخدام مفتاح “AES” محدد مسبقاً. إذا حصلت البرمجية على صلاحيات مدير الجهاز، فإنها تتحكم في وظائف حيوية للجهاز، مثل تغيير كلمة مرور شاشة القفل وإضافة رسالة فدية.

لاحظ الباحثون من “تشيك بوينت” عدة عمليات فدية تتضمن “Ratel RAT”، بما في ذلك هجوم من إيران استخدم البرمجية لإجراء استطلاع قبل تشغيل وحدة التشفير. قام المهاجم بمسح سجل المكالمات، وتغيير خلفية الشاشة لعرض رسالة مخصصة، وقفل الشاشة، وتفعيل اهتزاز الجهاز، وإرسال رسالة نصية تحتوي على طلب الفدية، تدعو الضحية للتواصل عبر “تيليجرام” لحل المشكلة (كما يدعون).

كيفية الحماية

لحماية نفسك من هذه الهجمات، تجنب تحميل ملفات (APK) من مصادر مشبوهة، ولا تنقر على الروابط المدمجة في الرسائل الإلكترونية أو النصية، وقم بفحص التطبيقات باستخدام “Play Protect” قبل تشغيلها.